语音控制风靡一时,但一组中国研究人员想出了借用自然界的方式来颠覆此类系统的办法。

谷歌助理和Siri这样的App,被设置成随时聆听待命,但冲着别人的手机大喊大叫未免太过显眼。于是,浙江大学一个研究团队决定,将标准语音指令转成超声波,让人耳听不到,看设备能不能听命而行。

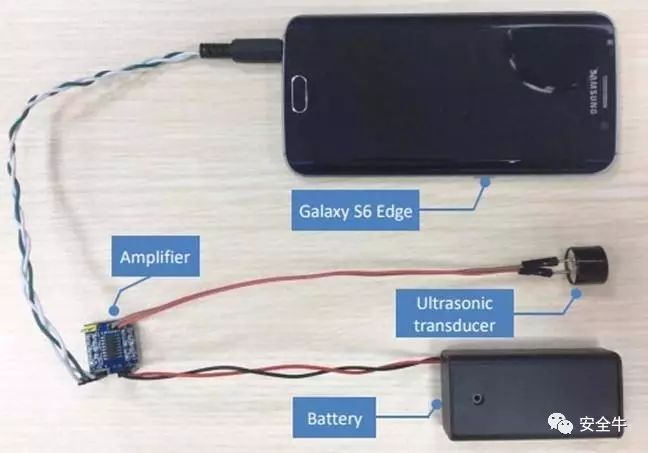

该方法被称为“海豚攻击”,利用了人耳听不到频率在20kHz以上超声波的特性。该团队在普通智能手机上加了个放大器、超声换能器和电池(部件成本约为3美元),并用该手机向声控系统发送超声指令。

“

利用麦克风电路的非线性特征,该调制低频语音指令可被成功解调、恢复,最重要的是,可被语音识别系统解释。

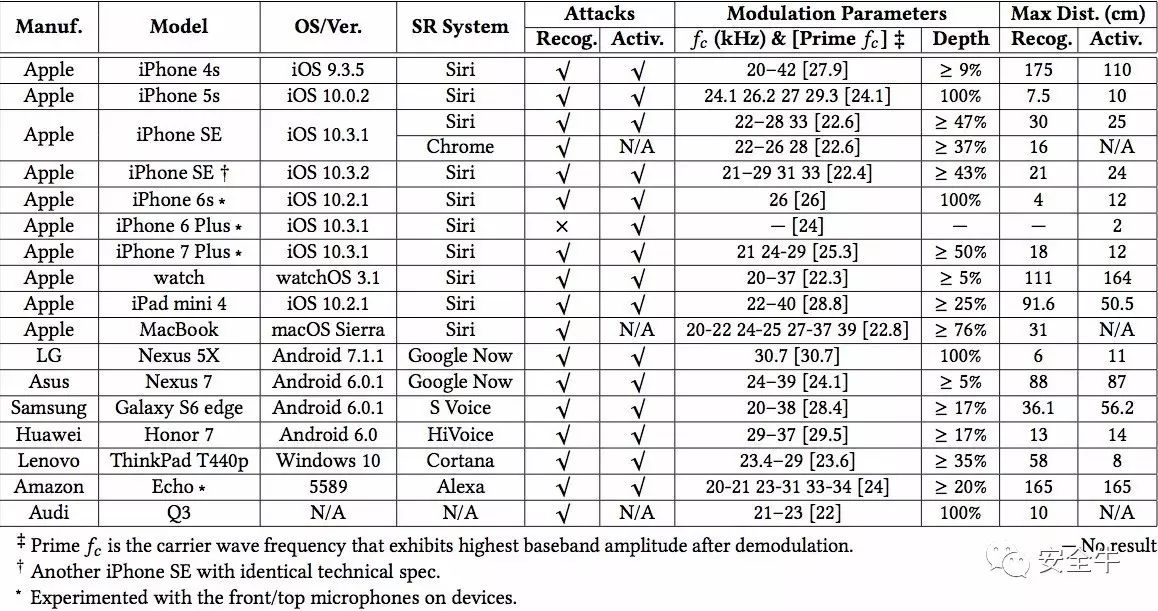

研究人员在流行语音识别系统上验证了海豚攻击,包括Siri、谷歌Now、三星S Voice、华为HiVoice、Cortana和Alexa。奥迪汽车车载导航系统也存在该漏洞。

由于语音控制能做的很多,该团队可以命令iPhone拨打特定号码——很方便,但作为攻击并不实用。作为攻击更实用的方法,是命令设备访问特定网站。网站可加载恶意软件,调暗屏幕和音量以隐藏攻击,或者直接设成飞行模式让设备断网。

阻止该攻击最有效的方法,不在语音指令软件本身,而是设备的音频功能。现在很多智能手机都有多个麦克风,而这让该攻击更容易起效。

至于范围,该团队成功执行攻击的最远距离,是170厘米,这已经相当实用。超声信号发送的频率区间一般在25-39kHz。

实验设备、系统和结果

完整研究将于下月在德州达拉斯举行的ACM计算机与通信安全大会上演示。

论文下载:

https://endchan.xyz/.media/50cf379143925a3926298f881d3c19ab-applicationpdf.pdf

免责声明:本文仅代表作者个人观点,与www.smart-alliance.com网站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。