Mac恶意软件OSX.Proton强势回归,这次他们的袭击目标是Eliteima官网上发布的Elmedia Player应用程序副本。到目前为止,没有人知道这个APP是什么时候受到感染的。

事件原委

Proton早在今年3月份就悄悄潜入Apple XProtect中,但当时知道的人不多,大家也没在意。5月份,噩梦来临。主要负责发布十分受欢迎的Handbrake软件的其中一台服务器遭到攻击,一个受Proton感染的Handbrake连续蔓延4天。

时至今日,Eltima软件公司再次遭到了类似的攻击。

上周四上午,ESET的研究人员发现了Elmedia Player中的木马,当天下午Eltima Software的工作人员即作出木马删除的响应。但是,已经有一定未知数量的用户下载了这个恶意程序,受到了Proton的感染。

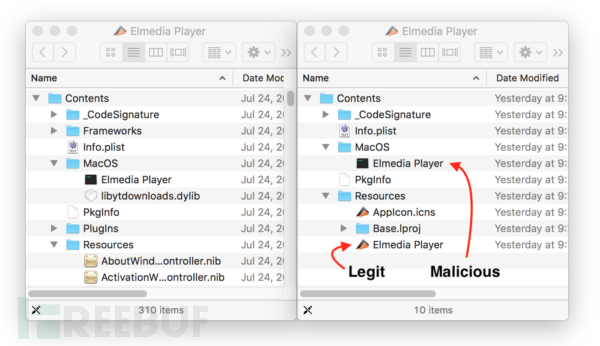

受感染的Elmedia Player应用程序看起来和真实的没什么不同。因为这个木马程序实际上是一只披着羊皮的狼,用正常的恶意程序作外壳,让用户信服。下面的截图左侧是“干净”的Elmedia Player,右侧则是乔装的恶意程序。

这一点与之前Handbrake感染事件所用的技术存在差异。Handbrake事件中,由于该软件是开源的,所以黑客实际上能够编译一个Handbrake的恶意副本,携带Proton恶意程序,但其它方面表现均无异样。

但在这个案例中,Elmedia Player并非开源,因此黑客们转变策略,打开了真实程序一个未经修改的副本。为了避免Dock(Mac任务栏)上同时出现两个Elmedia Player的APP,该恶意程序在其Info.plist文件中进行了如下设置:

LSUIElement

这就把该恶意程序变成了一个后台进程,实现了表面的隐身,能够暂时避免引起受害者的怀疑。

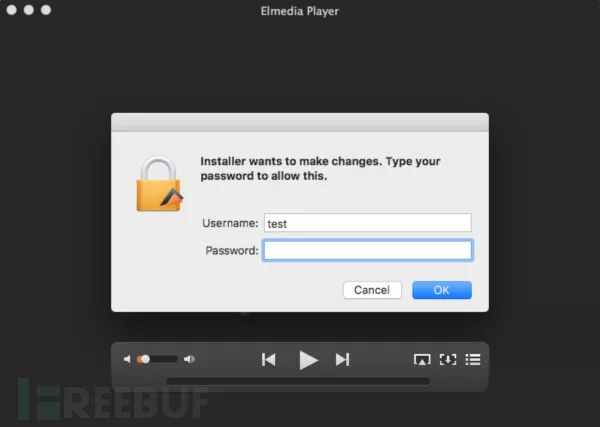

这次攻击事件中的恶意程序与真实程序唯一的不同点是启动程序时的密码请求。见下图。

恶意程序研究员@noarfromspace发现Eltima Software的Folx程序也受到了感染。因为之前Eltima Software已经作了系统清理,所以无法追踪还有哪些恶意程序也惨遭毒手。

被恶意修改的Eltima程序使用的是“Clifton Grimm”苹果开发人员证书进行的签名。目前该证书已被撤销,这些恶意程序也就无法使用了。

恶意行为

和Handbrake被黑副本留下来的变体Porton.B一样,这个新的变体(Porton.C)也尝试获取含用户密码及其它敏感信息的钥匙串(苹果公司Mac OS中的密码管理系统)和1Password(苹果设备管理网站登录账户等敏感信息的应用),以及含登录凭据的浏览器信息(依赖浏览器记住登录密码的亲们要着实小心)。

相比之下,Proton.C还会收集其它数据。它能够渗透多种加密货币钱包,从中窃取用户的数字货币。另外还能抓取用户访问某些在线敏感资源的信息。

作为感染过程的一部分,Proton.C还会在sudoers文件中添加一行,获取全部的root访问权限:

Defaults !tty_tickets

通常情况下,如果用户获得了终端root权限,该权限只在单个终端窗口中生效,不会影响其它终端系统。但是如果在sudoers文件末尾添加了上面这个命令行,恶意程序只需进行一次认证,root权限就能在所有终端上生效。

我被感染了吗?

我们到现在还不知道Eltima Software系统是什么时候被入侵的。但如果你最近从Eltima Software下载了软件,就要检查一下自己的系统了。本文发布者Malwarebytes LABS有一款能够免费检测并删除Proton.C的产品:Malwarebytes for Mac。

虽说免费,但如果不想以后被强制消费,我们还有一种办法。

在Finder中的“Go(转到)”菜单选择“Go to Folder(转到文件夹)”然后输入以下路径:

/Library/LaunchAgents/com.Eltima.UpdaterAgent.plist

点击Go按钮。如果Finder显示“The folder can’t be found(找不到文件夹)”,这就说明你没有受到该恶意程序的感染,当然这个结论基于你完全没有输错的情况下。这个方法还是会有人为错误的风险存在。

如果你被感染了,首要动作当然是删除系统中Eltima Software的程序。即使装在你电脑上的反病毒软件没有检测出来,你也应该自己清理干净,以防万一。

我该怎么办?

发现自己被感染后,第一件事当然是清理系统。

完成后,你就要开启信息泄露风险修复的漫漫长路了。我们需要修改所有账户的密码。1Password这样的密码管理器能够很大程度地减轻工作量。另外,千万不要在macOS的钥匙串中存储密码管理器的密码!这个主密码的沦陷会让所有的努力功亏一篑。

如果你有电子钱包,马上冻结!如果你的信用卡或其它银行账户信息存储在钥匙串或1Password中,立即联系银行,冻结账户,进行账户流水的监控或密码更改。

如果该恶意软件感染了涉及公司业务的设备,一定要及时通知IT管理人员。黑客会通过这个程序获取部分或全部公司内部的资源,不但会导致该公司关键信息的泄露,如果刚好是一家做软件的企业,还有可能产生新的变体,随着新软件或新版本的发布,殃及更多无辜群众。

免责声明:本文仅代表作者个人观点,与www.smart-alliance.com网站无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。