近日,外媒 Business Insider 报道,英国伦敦一户人家门口的价值9万英镑的特斯拉Model S被偷。监控拍摄到两个小偷在不到30秒的时间,就偷走了特斯拉。

监控视频显示,这名戴着兜帽的男子脖子上戴着一个电子背包。他手里拿着一根铁丝,把它们举过头顶,朝房子走了最后一步。与此同时,汽车的前灯闪烁了,表示现在已经解锁。

盗贼的同伙打开特斯拉车门,钻进了这辆价值9万英镑的特斯拉汽车。拿着铁丝的窃贼静止了几秒钟,直到他看到他的同伙已经开始倒车。然后,他平静地把电线折起来,沿着小路往回走,然后右转出车道。车里的窃贼继续沿着路开,驶离了摄像机的视线。

车主哈里什说:“事情发生得如此之快,简直令人震惊。”

报告称:此次盗窃事故,是小偷使用了传统的电子继电器系统、中继攻击(即非物理接触式偷车方式——Relay Attack 技术攻击,中文即“中继攻击”)密钥干扰技术和其他黑客手段成功实现盗窃。这种手段不仅影响特斯拉汽车,也会影响所有PKES(Passive Keyless Entry and Start,即汽车无钥匙进入与启动)系统的汽车。

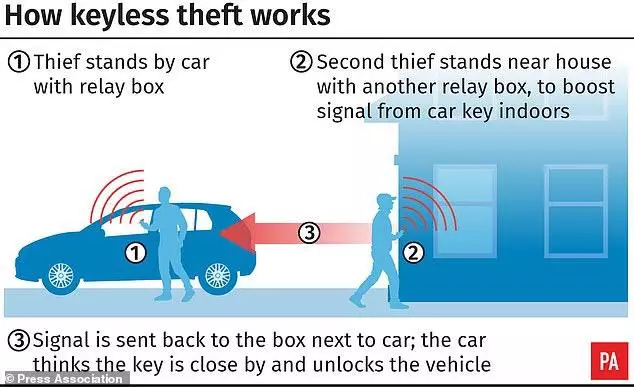

换句话说,配备无钥匙进入系统的汽车更容易被盗。他们通常是这样操作的:电子钥匙会发出约两米电磁信号,窃贼可以在附近安装无线中继系统来入侵和放大信号,车主一般把电子钥匙放在前门附近。继电器捕捉到钥匙信号后,再将信号传递给汽车。这样一来,汽车系统会误认为钥匙就在附近,直接开启车门。这一过程中,中继设备只是采集车钥匙发送的信号,并不改变信号内容,也没有解密和破坏通信协议。

苏黎世联邦理工学院 Aurelien Francillon、Boris Danev 和 Srdjan Capkun 三人发表了一篇论文——《Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars》,中文即《针对现代汽车 PKES 系统的中继攻击》。他们在论文中指出,汽车钥匙系统经过几代发展,从简单的物理钥匙演变为更复杂的 PKES(Passive Keyless Entry and Start,即汽车无钥匙进入与启动)系统。

在《Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars》论文中,Aurelien Francillon、Boris Danev 和 Srdjan Capkun 三人指出:“在中继攻击中,攻击者将它的一个设备放在钥匙附近,而另一个设备放在汽车附近。然后,攻击者在钥匙和汽车之间传递信息,即使钥匙远离汽车,也可以打开和启动汽车。它对应一个场景是,假如钥匙在超市的主人口袋中,并且汽车停放于超市停车场。我们测试了来自 8 家制造商的 10 款近期车型,并表明它们的 PKES 系统很容易受到某些类型的继电器攻击。我们的攻击允许打开并启动汽车,而钥匙和汽车之间的真正距离仍然很大(测试远至 50 米)。这样的操作没有实际破坏密钥或引起车主的任何怀疑。通过我们的设置,智能钥匙可以在几米内被激活(在某些系统上最多可达 8 米)。这消除了攻击者接近密钥以建立中继的需要。不过,在我们的设置中,汽车侧的继电器设备应该靠近汽车(<30 厘米)。”

▲偷车贼合作窃车示意图

PS:继电器(英文名称:relay)是一种电控制器件,是当输入量(激励量)的变化达到规定要求时,在电气输出电路中使被控量发生预定的阶跃变化的一种电器。通常应用于自动化的控制电路中,它实际上是用小电流去控制大电流运作的一种“自动开关”。

中继器(RP repeater)是工作在物理层上的连接设备。适用于完全相同的两类网络的互连,主要功能是通过对数据信号的重新发送或者转发,来扩大网络传输的距离。

PKES 系统,即被动无钥匙进入,它是射频技术在汽车门禁系统上的应用。具备 PKES 系统的车辆,当车主的车钥匙靠近车辆时,车辆能检测和识别到射频信号,进而解锁车辆,进入车辆后,按下一键启动按钮即可启动开走车辆。其优点是,即使车钥匙装在兜里,它仍然允许车主打开并启动自己的车。对车主来说,这个功能非常方便,因为当车主接近或启动车辆时不必再到处找钥匙。

德国通用汽车俱乐部最近的一项研究表明,在他们测试的237辆无钥匙进入系统的汽车中,有230辆汽车都存在钥匙距离车辆较近的情况,从作案的数据看,偷车贼平均只需要花18秒,就可以解锁一台这样的汽车。可以被中继攻击欺骗开关车锁和启动车辆,其中包括奥迪、福特、大众、尼桑、宝马、本田、现代和沃尔沃等超过 30 个主流品牌的主流车型。

特斯拉发言人对英国媒体表示,“中继攻击是车辆入侵的一种类型,可以针对许多不同的车辆,不只是特斯拉。特斯拉已经通过软件更新安装了额外的安全层,车主可以使用这些新功能,比如完全禁用被动进入功能,并启用个人识别码来驾驶汽车。”

特斯拉另外也给出一些建议,比如在公共场所停车时,可以选择关闭特斯拉的被动进入功能,或者将车钥匙放在专用的信号屏蔽套中。

1、利用某些金属能够屏蔽关键信号的功能,把密钥卡和其中一种金属放在一起,如饮料罐或冰箱(把密钥卡钥匙放在冰箱里,因为冰箱里面的材料也会阻挡信号),减小犯罪分子得逞的机率。

2、经济些的办法是把密钥卡包在锡箔纸里(但安全部门并不完全看好这一措施)。

3、还有一种特殊的抗射频识别实用袋,它是一种很便宜的便携袋,可以保护钥匙的无线电信号不被传输。

4、一些老式的方法是——使用方向盘锁,或者给你的车安装一个合适的跟踪装置。

Ps:文章由SCA安全通信联盟根据极客邦科技 InfoQ、公众号新闻坊、搜狐号冰川思想库整理,如有问题欢迎关注SCA官方微信公众号“奥航智讯”留言讨论,转载请注明出处。SCA始终关注安全通信和身份认证领域,为信息安全领域提供中立、专业的认证咨询服务。2019年12月,SCA将举办“智能产品出口海外信息安全技术合规专题培训”,有意参加者欢迎来电咨询!

TEL:021-51099961

Email:jessica.yang@smart-alliance.com