E安全2月21日讯,据外媒报道,根据网络安全公司Prevailion 的研究人员于近日发布的最新研究显示,WP-VCD犯罪团伙已通过在其恶意软件中集成反拦截脚本来进行黑客攻击,被木马化的WordPress通过广告传播恶意软件,并且已经破坏了超过20000台Web服务器。据了解,受感染的服务器遍布全球,而且超过五分之一的受感染实体是中小型企业。

据了解,早在2017年底以来,此次事件背后的WP-VCD网络罪犯组织一直在努力研究此类攻击模式。他们利用了WordPress内容管理系统的广泛利用率,用户对高级操作需求的增加以及受害者缺乏安全意识, 犯罪分子在不知不觉中入侵受害者的Web服务器。为了更好的入侵,犯罪分子已经建立了多达30个网站,表面上这些网站为用户提供了数千个免费的盗版的WordPress主题和插件。但是实际上是在用户的系统上安装了木马病毒主题插件,其中Ultimate Support Chat是被用的最多的木马病毒插件。

部分受害者在下载并安装了被隐藏的木马程序包后就将此事忘记了,但是这些程序包中隐藏的恶意文件,可以使罪犯完全控制受害者的Web服务器。然后,入侵者可以添加管理帐户,以窃取Web管理员的电子邮件帐户和WordPress密码,甚至可以从中恢复密码。如果管理员给公司的其他系统帐户使用了相同的密码,入侵者甚至可能访问到公司的其他资源。

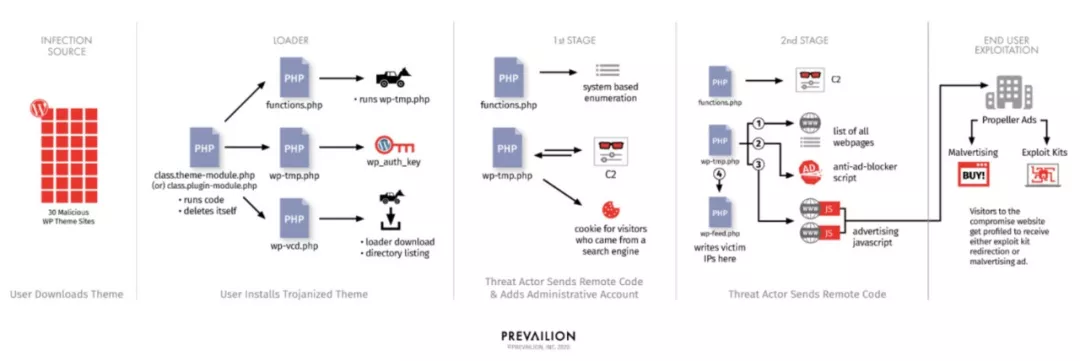

在交付加载程序的过程中,第一阶段和第二阶段恶意软件的行为如下:

-

与C&C服务器建立通信

-

从系统中下载其他文件

-

通过多个搜索引擎向网站访问者添加永久性Cookie,

-

随后将其IP地址添加到列表中

-

收集有关受感染机器的信息

该恶意软件还使犯罪分子可以向受害者的域上添加新的Web链接或关键字,以提高网站SEO配置文件的准确性,即使遇到广告拦截器,也并不能拦截入侵者的广告信息,入侵者可以通过广告服务系统Propeller Ads投放恶意广告。

对于此类攻击,研究人员建议相关企业和管理人员避免使用盗版软件,如果其Web服务器正在运行Windows,则启用和更新Windows Defender进行防御,并且不要在多个帐户之间重用密码。其次,最终的系统用户应定期更新其操作系统和软件,并考虑使用NoScript之类的插件来防止远程JavaScript代码在其计算机上运行。最后研究小组表示,随后研究人员将提供该木马主题的恶意站点,并提供受到感染的指示器,这些都可以帮助企业和管理员检查其Web服务器是否受到了攻击。

注原文地址 https://www.easyaq.com

文章来源E安全,转载请标明出处,如有侵权请联系删除。