近日,ZLoader金融木马发起一轮攻击,目标锁定德国、澳大利亚金融机构的用户,通过拦截用户对银行门户的Web请求来窃取银行凭据。

过去,攻击者多半是利用恶意文档分布在金融木马上,作为钓鱼邮件进行攻击。但今年出现了更加复杂的新手法,例如金融木马ZLoader(也称为Terdot)近期的攻击行动中,黑客通过合法的MSI档案来散播,并能够停用杀毒程序。

ZLoader是典型的金融木马,最早在2016年出现,功能齐全,是由另一款木马Zeus发展而来,原理主要是透过网页注入(Web Injection)的方式,来窃取Cookies、密码,以及网上用户的敏感资讯,攻击目标是全球各地金融机构的使用者。黑客也运用ZLoader来传送Egregor、Ryuk等勒索软件。但如今,ZLoader的方式,比起以往更加复杂。

以Google广告关键字引诱受害者上钩

例如,网络安全公司SentinelOne于9月13日,揭露最近一轮ZLoader的攻击细节。攻击者通过谷歌浏览器在搜索结果页面上显示的广告,锁定使用「Team viewer download」作为关键字的用户,一旦用户点击购买广告,就会被远程控制软件下载MSI安装档案,并将ZLoader植入其电脑。

值得关注的是,和其他恶意远程控制软件不同的是,这次攻击者提供的档案竟然有合法签章。SentinelOne指出,改档案的合法签章时间为今年的8月23日,是由加拿大布兰普顿软件公司Flyintellect Inc签署,这家公司于6月29日登记成立,研究人员推测,该公司很可能是攻击者为了合法凭证所设立。

除了假冒远程控制软件的安装程序(Team-Viewer.msi),研究人员发现,攻击者还利用上述的合法凭证,签署冒牌的Java外挂程序(JavaPlug-in.msi)、Zoom(Zoom.msi),以及Discord(discord.msi)等安装软体。SentinelOne指出,他们在发布此次事故的分析结果之际,这4个冒牌安装程序皆无法透过VirusTotal网站识别为有害。

运用电脑作业系统内建工具侧载恶意程序

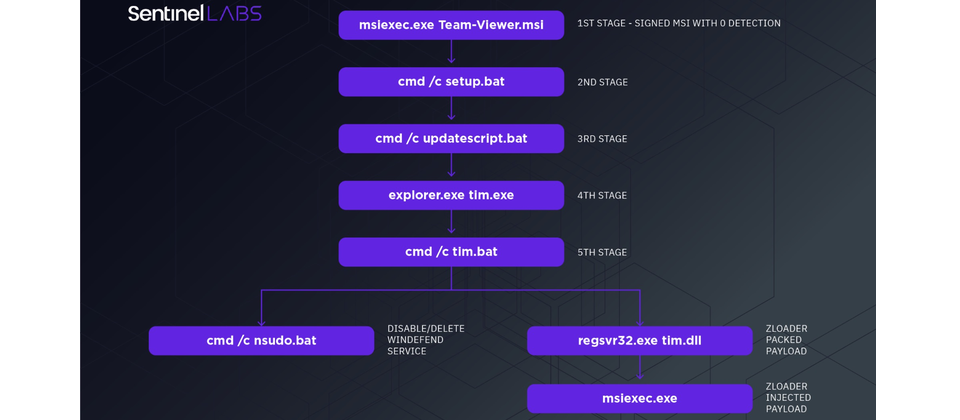

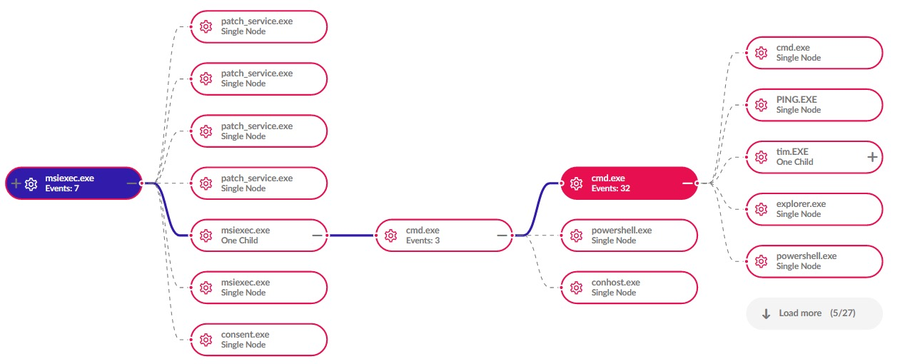

使用者在不知情的情况下安装冒牌程序后,他们会先产生一些合法档案,再透过PowerShell取得更新用的Script,然后停用杀毒程序,并将regsvr32、EXE设为可执行档案,DLL程序库设置为例外,这样恶意程序原件就不会被拦截。最终攻击者会下载名为tim.exe的档案,并透过档案总管(explorer.exe),以就地取材(Living Off The Land Binaries and Scripts,LOLBAS)的方式进行转移。

什么是就地取材?简单来说就是利用被攻击电脑所具备的现成工具,来携带恶意软件,或是执行侦察、下载恶意软件等工作。而这样的手法,被网络安全研究人员以使用的工具型态进行了区分,其中同时运用可执行程序(Binary)和指令码(Script),或者是可执行程序与程序库(Library)的情况,被称为LOLBAS。上述攻击过程,档案总管、regsvr32都是攻击者就地取材所用到的内置软件。

而针对ZLoader的攻击目标,在SentinelOne进一步分析后发现,该恶意软件被嵌入在了澳洲与德国域名列表里,且主要攻击对象为银行。至于上述攻击工具档案名称「Tim」,SentinelOne认为是攻击者所使用的僵尸网络名称,该公司指出,这个僵尸网络是由超过350个C2中继站所组成。

过去,攻击者多半是利用恶意文档分布在金融木马上,作为钓鱼邮件进行攻击。但今年出现了更加复杂的新手法,例如金融木马ZLoader(也称为Terdot)近期的攻击行动中,黑客通过合法的MSI档案来散播,并能够停用杀毒程序。

ZLoader是典型的金融木马,最早在2016年出现,功能齐全,是由另一款木马Zeus发展而来,原理主要是透过网页注入(Web Injection)的方式,来窃取Cookies、密码,以及网上用户的敏感资讯,攻击目标是全球各地金融机构的使用者。黑客也运用ZLoader来传送Egregor、Ryuk等勒索软件。但如今,ZLoader的方式,比起以往更加复杂。

以Google广告关键字引诱受害者上钩

例如,网络安全公司SentinelOne于9月13日,揭露最近一轮ZLoader的攻击细节。攻击者通过谷歌浏览器在搜索结果页面上显示的广告,锁定使用「Team viewer download」作为关键字的用户,一旦用户点击购买广告,就会被远程控制软件下载MSI安装档案,并将ZLoader植入其电脑。

值得关注的是,和其他恶意远程控制软件不同的是,这次攻击者提供的档案竟然有合法签章。SentinelOne指出,改档案的合法签章时间为今年的8月23日,是由加拿大布兰普顿软件公司Flyintellect Inc签署,这家公司于6月29日登记成立,研究人员推测,该公司很可能是攻击者为了合法凭证所设立。

除了假冒远程控制软件的安装程序(Team-Viewer.msi),研究人员发现,攻击者还利用上述的合法凭证,签署冒牌的Java外挂程序(JavaPlug-in.msi)、Zoom(Zoom.msi),以及Discord(discord.msi)等安装软体。SentinelOne指出,他们在发布此次事故的分析结果之际,这4个冒牌安装程序皆无法透过VirusTotal网站识别为有害。

运用电脑作业系统内建工具侧载恶意程序

使用者在不知情的情况下安装冒牌程序后,他们会先产生一些合法档案,再透过PowerShell取得更新用的Script,然后停用杀毒程序,并将regsvr32、EXE设为可执行档案,DLL程序库设置为例外,这样恶意程序原件就不会被拦截。最终攻击者会下载名为tim.exe的档案,并透过档案总管(explorer.exe),以就地取材(Living Off The Land Binaries and Scripts,LOLBAS)的方式进行转移。

什么是就地取材?简单来说就是利用被攻击电脑所具备的现成工具,来携带恶意软件,或是执行侦察、下载恶意软件等工作。而这样的手法,被网络安全研究人员以使用的工具型态进行了区分,其中同时运用可执行程序(Binary)和指令码(Script),或者是可执行程序与程序库(Library)的情况,被称为LOLBAS。上述攻击过程,档案总管、regsvr32都是攻击者就地取材所用到的内置软件。

而针对ZLoader的攻击目标,在SentinelOne进一步分析后发现,该恶意软件被嵌入在了澳洲与德国域名列表里,且主要攻击对象为银行。至于上述攻击工具档案名称「Tim」,SentinelOne认为是攻击者所使用的僵尸网络名称,该公司指出,这个僵尸网络是由超过350个C2中继站所组成。(文章来源:E安全)