人工智能面临的最大威胁是什么?当然是人工智能了。

对于智能手机和智能音箱语音助手的用户来说,下面是一条令人不安的新闻:安全研究人员近日成功展示了一个“黑科技”:利用超声波秘密激活并控制手机,拨打电话、拍照甚至收发短信,整个过程无需实际接触设备。

美中大学联合团队将这种攻击称为SurfingAttack交互式隐蔽攻击,可以利用人类听不见的超声波远程控制语音助手,以及任何支持语音命令的设备和服务,例如智能手机和智能音箱。

目前市场上主流的语音助理产品,例如谷歌助理、苹果Siri和三星Bixby,在听到主人的命令语句(例如Ok、Google)后,将被激活并监测主人语音并做出响应。

而此前安全业界已经发现,用超声波可以模拟人工智能助理接收的语音命令,只要设备在攻击者附近,理论上都可以实施此类攻击。

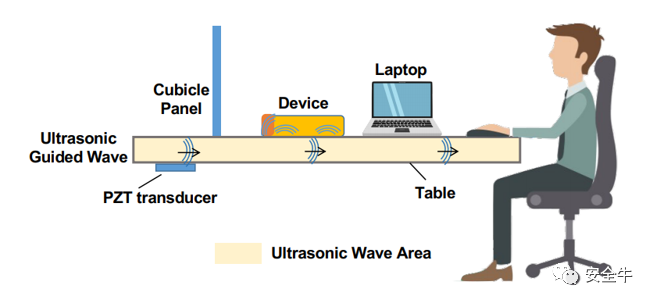

SurfingAttack的创新之处是是能够使用连接到其下方的圆形压电圆盘(PZT),通过智能手机接触的玻璃或木桌发送超声波命令。

尽管SurfingAttack模拟的办公室攻击场景距离只有43厘米,但将信号收发装置隐藏在桌面下仍是一种比以前的技术更合理,更容易隐藏的攻击方法。

如展示该方法的视频所述,远程笔记本电脑使用文本语音转换(TTS)模块生成语音命令,然后使用Wi-Fi或蓝牙将其传输到现场的收发装置。

智能手机集体沦陷,只有华为、三星手机“免疫”

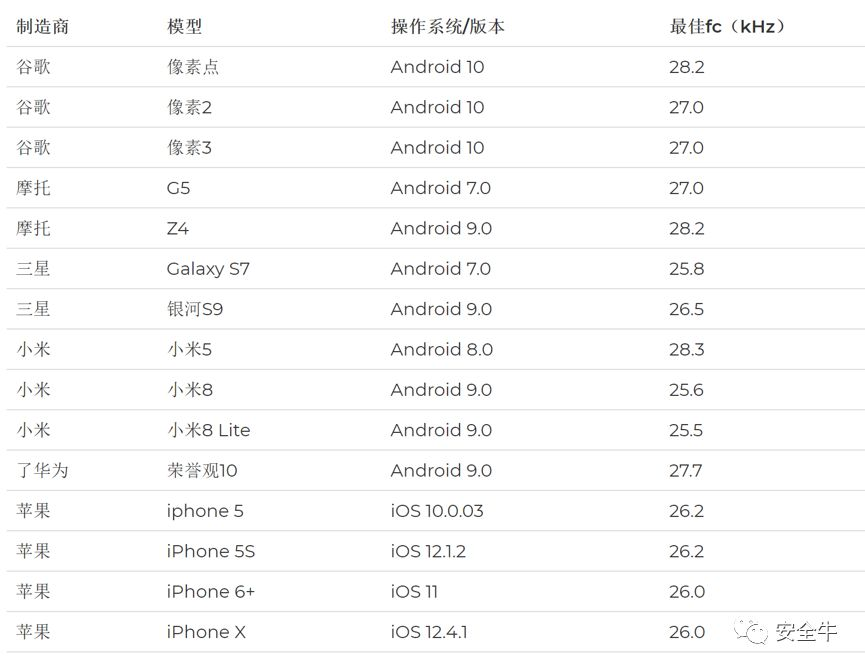

研究人员在苹果、谷歌、三星、摩托罗拉、小米和华为的17种不同型号的智能手机(上图)上测试了该方法,在其中15款产品上成功部署了SurfingAttack。研究人员能够激活语音助手,命令他们解锁设备,进行重复的自拍照,进行欺诈性通话,甚至使手机读取用户的短信,包括SMS验证码。

值得注意的是,接受测试的产品中有两款对SurfingAttack攻击“免疫”,分别是华为的Mate 9和三星的Galaxy Note 10,安全研究团队认为,这是是因为这两款手机的制造商使用了特定的材料能够抑制超声波。

深度伪造“助攻”海豚攻击

从理论上讲,手机和智能设备的语音助手只响应主人的语音,但是现在攻击者可以使用机器学习软件(如Lyrebird)来克隆语音助手,前提是能够捕获并克隆受害者的声音。

SurfingAttack受到2017 DolphinAttack概念验证的启发,该概念证明了超声助手如何劫持语音助手。

除语音外,安全研究者此前还实施过其他方式的声音攻击来绕过物理隔离,例如通过计算机CPU电流声甚至电脑风扇噪音中窃取数据。

如何防御SurfingAttack攻击

★ 留心放在桌面上移动设备。

★ 减少桌子与手机的接触表面积。

★ 尽量不要将手机直接放在坚硬的桌面上,放在柔软的织物上。

★ 请使用不常见的材料(如木头)制成的较厚的手机壳(硅胶壳已测无效)。

★ 关闭手机的锁屏消息通知显示和语音解锁。

★ 锁屏状态禁用语音助手,并在放下设备时随手锁定设备。

论文地址:

https://surfingattack.github.io/papers/NDSS-surfingattack.pdf

文章来源安全牛,转载请标明出处,如有侵权请联系删除。