APT32相信大家都不陌生(海莲花),APT32都以东南亚为攻击目标,并且是近几年来针对中国大陆进行攻击活动最活跃的APT攻击组织,没有之一。

此次再将目标对准中国,与新冠疫情离不开关系。

4月22日,Fireye发布报告称:至少从2020年1月至2020年4月,越南黑客组织APT32(OceanLotusGroup)针对我国开展持续入侵活动,试图收集COVID-19相关情报。

达到窃取我国,疫情期间解决方案和相关数据的目的。

此次攻击手法大概由两部分组成:

一.具有跟踪链接的网络钓鱼电子邮件以中国政府为目标

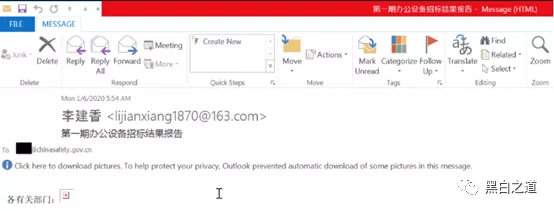

针对中国政府,实施批量发送钓鱼邮件

第一个已知实例是在2020年1月6日,当时APT32使用发件人地址lijianxiang1870 @ 163 .com和主题发送了带有嵌入式跟踪链接的电子邮件给中国紧急管理部。一期办公设备招标结果报告(翻译:办公设备招标第一季度结果报告)。嵌入式链接包含受害者的电子邮件地址和代码,以便在打开电子邮件时向参与者报告。

发现了其他跟踪URL,这些URL揭示了中国武汉市政府的目标以及也与应急管理部相关联的电子邮件帐户。

·libjs.inquirerjs [。] com / script / <VICTIM> @wuhan.gov.cn.png

·libjs.inquirerjs [。] com / script / <VICTIM> @chinasafety.gov.cn.png

·m.topiccore [。] com / script / <VICTIM> @chinasafety.gov.cn.png

·m.topiccore [。] com / script / <VICTIM> @wuhan.gov.cn.png

·libjs.inquirerjs [。] com / script / <VICTIM> @126.com.png

二.METALJACK加载程序krpt.dll

当METALJACK加载程序krpt.dll

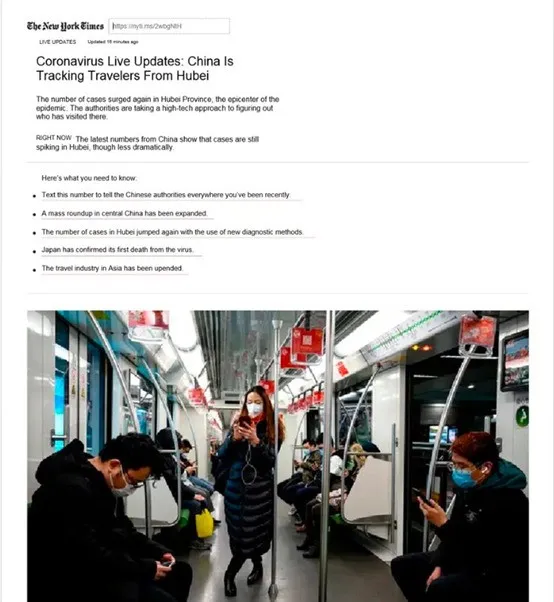

(MD5:d739f10933c11bd6bd9677f91893986c)加载时,可能会调用导出“ _force_link_krpt”。加载程序执行其嵌入式资源之一,一个COVID为主题的RTF文件,向受害者显示内容并将文档保存到%TEMP%。

这是以COVID为主题的诱饵文件

该恶意软件还会把shellcode加载到附加MD5中加:

a4808a329b071a1a37b8d03b1305b0cb,其中包含METALJACK有效载荷Shellcode通过执行系统调查收集受害者的计算机名和用户名,然后使用libjs.inquirerjs [.] com将这些值附加到URL字符串,再尝试调出URL。如果调用成功,恶意软件就会将METALJACK有效载荷加载到内存中。

最后,使用vitlescaux.com进行命令和控制。

越南外交部回应:否认相关指控

“越南严格禁止以任何形式对组织和个人进行网络攻击。攻击和威胁网络安全的行为必须根据法律规定予以严厉谴责和惩罚。

越南国民议会于2018年通过了网络安全法,目前正在敲定法律文件以执行该法律。为防止网络攻击,越南愿意与国际社会合作,以任何形式打击和预防网络攻击。

作为对报道的回应,路透社也发了一篇报道,标题为,越南称指控他们攻击中国是毫无根据的。

(文章来源:安知讯)