前言:离职员工对企业内部敏感信息的防护提出了重大的考验。新研究表明,计划离职的员工中,超过80%人可能随身带走一些敏感的信息,这些人士涉及 60% 的内部网络安全和数据泄露事件,他们往往会在离开之前的两到八周开始窃取数据。

作为“ 2020 Securonix内部威胁报告”的一部分,研究人员通过分析300多个已确认案件发现,大多数内部威胁涉及敏感数据的泄露(62%),而其他威胁包括特权滥用(19%),数据聚合(9.5%)和基础设施破坏(5.1%)。研究人员还发现,计划离职的员工会在其正式离开公司的前两周或两个月内显露有风险行为。

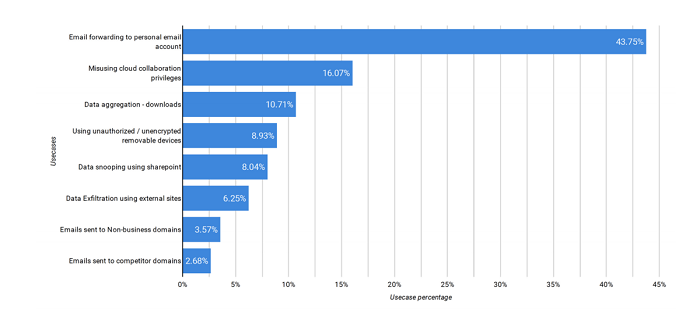

通过研究案例发现,约44%的数据泄露案件是通过电子邮件完成的;有16%的数据泄露案件是将信息上传到云存储网站;10.7%的员工会将数据下载后携带离开;通过未经授权的USB和可移动存储介质来拷走数据8.9%;通过数据侦听来窃取公司信息的占比是8%。统计数据显示,越来越多的组织在使用云协作软件,通过云来窃取数据的行为在增多。

Securonix的内部数据泄露和网络安全分析主管Shareth Ben说,今天的内部威胁与几年前的不同。云工具使员工更容易与非企业帐户共享文件,这给安全团队带来了挑战。

Ben解释说:“从数据泄漏的角度来看,这些云协作工具的问题是IT管理员和安全运营团队对用户共享数据的方式了解不多。” 大多数公司已经采用了云或正在采用云,但是安全性常常被遗忘。

报告指出,由于缺乏IT安全运营团队(尤其是大型企业),各业务部门的政策和程序之间存在差异,导致企业难以对在网络中分散的敏感数据进行分类。并且多数公司相信他们的员工在使用云应用程序时所做的事情是正确的,因此很难确定何时有人在做违规活动。

关于特权帐户被滥用,研究人员注意到可能导致内部人员威胁的特定行为包括:规避IT控制(24.3%),地理位置异常(18.9%),篡改和已执行的可疑命令(16.2%),帐户共享(13.5%),身份验证异常(10.8%)以及未经允许升级特权(8.1%)。

Ben说,泄露的数据类型因组织而异,但计划离职的员工中约80%的人会尝试将专有数据带走。把大部分时间花在一个项目上的人可能会觉得自己有这个权利;然而,他们的雇主多数不这么认为。他指出,源代码是一种常见的被盗数据类型,此外大多数人试图带走的是工作中的Office文件。

目标数据还取决于行业。28.3%数据泄露案件发生在制药和生命科学领域,业内人士可能会瞄准有价值的知识产权。27.7%的安全案件发生在金融服务业,违规者会窃取有价值的个人身份信息或银行数据。Verizon“ 2020年数据泄露调查报告”(点击链接可查看报告原文)发现有35%的金融和保险机构发生的数据泄露或攻击行为有“内鬼”参与。

Ben说:“品牌越大,公司越大,他们损失就越大,风险敞口也就越大。” 大多数《财富》 500强公司都有专门的内部威胁小组,专注于降低公司的风险。中小企业也想拥有同样的待遇,但缺乏预算。因此建议要尽可能的做好,使用安装正确的安全工具及人员管理。

*本文出自SCA安全通信联盟,转载请注明出处。点击“smart-alliance.com”即可查看2020 Securonix内部威胁报告原文《2020 Securonix Insider Threat Report》