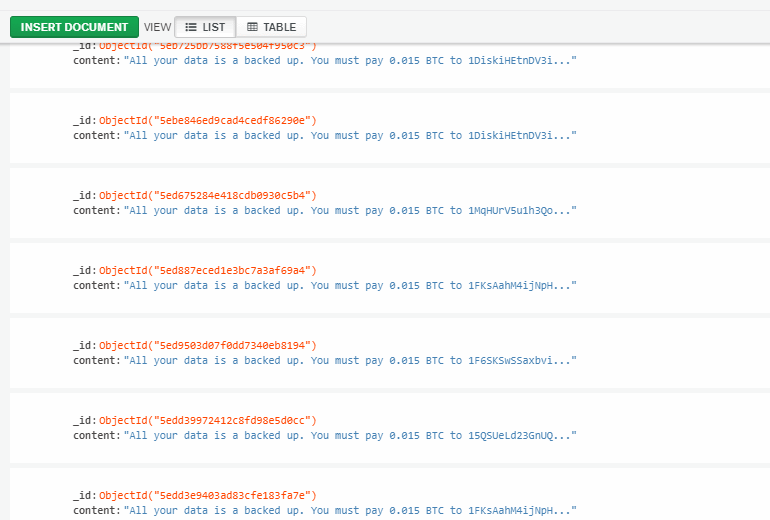

据报道,一名黑客上传了22900个MongoDB 数据库的赎金说明,这些数据库在没有密码的情况下在网上暴露,这个数字约占MongoDB数据库在线访问量的47%。

*MongoDB是一种面向文档的数据库管理系统,用C++等语言撰写而成,以解决应用程序开发社区中的大量现实问题。MongoDB由MongoDB Inc.于2007年10月开发,2009年2月首度推出。

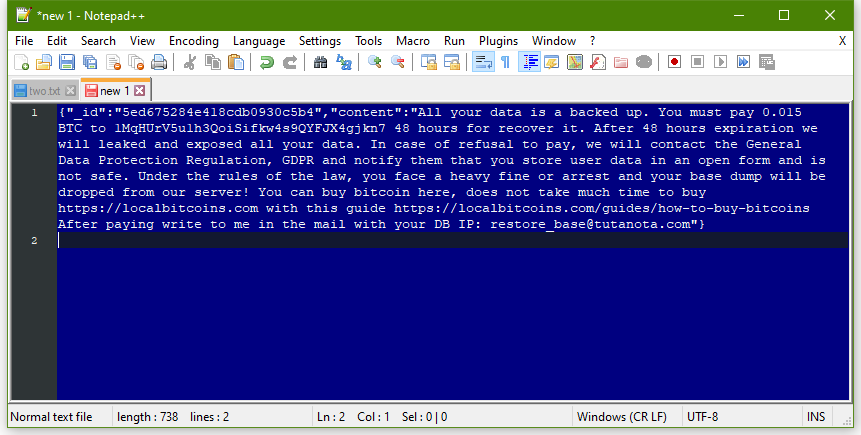

黑客使用自动脚本扫描配置错误的MongoDB数据库,擦除他们的内容,并留下赎金单,要求支付0.015比特币(约合140美元)付款。

攻击者给公司两天的时间付款,并威胁要泄露其数据,然后联系受害者当地的 《通用数据保护条例》(GDPR)执法机关报告其数据泄露。

早在2020年4月,就有人发现了植入赎金条(READ_ME_TO_RECOVER_YOUR_DATA)的攻击。

GDI基金会安全研究员Victor Gevers在与ZDNet的通话中说,最初的攻击并不包括数据擦除步骤。

但是Gevers告诉ZDNet,攻击者似乎已经注意到他们在脚本中犯了一个错误。从昨天开始,黑客已经纠正了他们的脚本,现在正在清除MongoDB数据库。

虽然其中一些数据库似乎只是测试实例,但Gevers说,某些生产系统也遭到了攻击,现在已经删除了暂存数据。

Govers向GDI基金会报告了服务器暴露的情况,这是他在GDI基金会中的职责之一。他说,在检查MongoDB系统时,他注意到了这些被删除的系统,他计划报告这些系统并希望获得安全保护。

但是,这些“ MongoDB擦除和勒索”攻击本身并不新鲜。Gevers今天发现的攻击只是2016年12月开始的一系列攻击的最新阶段,当时黑客意识到他们可以通过擦拭MongoDB服务器并留下赎金威胁来赚取大笔钱,通过服务器所有者迫切希望取回文件的心理进行诱骗。

在2017年1月的一系列攻击中,超过28000台服务器被赎回,在2017年9月又有26000台服务器,然后在2019年2月又有3000台服务器被赎回。

早在2017年,MongoDB公司产品安全高级总监Davi Ottenheimer将这些攻击归咎于数据库所有者——他们没有为自己的数据库设置密码,然后让自己的服务器在没有防火墙的情况下暴露在网络上。

三年后的今天,似乎没有任何变化。从2017年初在线暴露的60000个MongoDB服务器到今天48000个暴露的服务器,其中大多数未启用身份验证。

目前大多数MongoDB数据库设置已经自带了安全的默认设置,但是尽管如此,我们仍然每天都有成千上万的服务器,因为各种原因被暴露在网上。对于希望以正确的方式保护MongoDB服务器的服务器管理员来说,MongoDB安全页面是获取正确操作的最佳起点。

在这里,黑客敢用史上最严数据法GDPR对公司进行威胁,各位看官觉得这说明了什么?欢迎留言讨论。

*本文出自SCA安全通信联盟,转载请注明出处。(SCA安全通信联盟原创文章对外开白,欢迎加微信MrYe9173751开白)