Emotet恶意软件僵尸网络现在还使用被盗的附件来提高用于感染目标系统的垃圾邮件的真实性。

正如Binary Defense威胁研究员James Quinn对Bleeping Computer所说,这是僵尸网络第一次使用窃取的附件来增加邮件的可信度。根据 Marcus'MalwareTech'Hutchins的说法,附件盗窃程序代码是6月13日左右添加的。

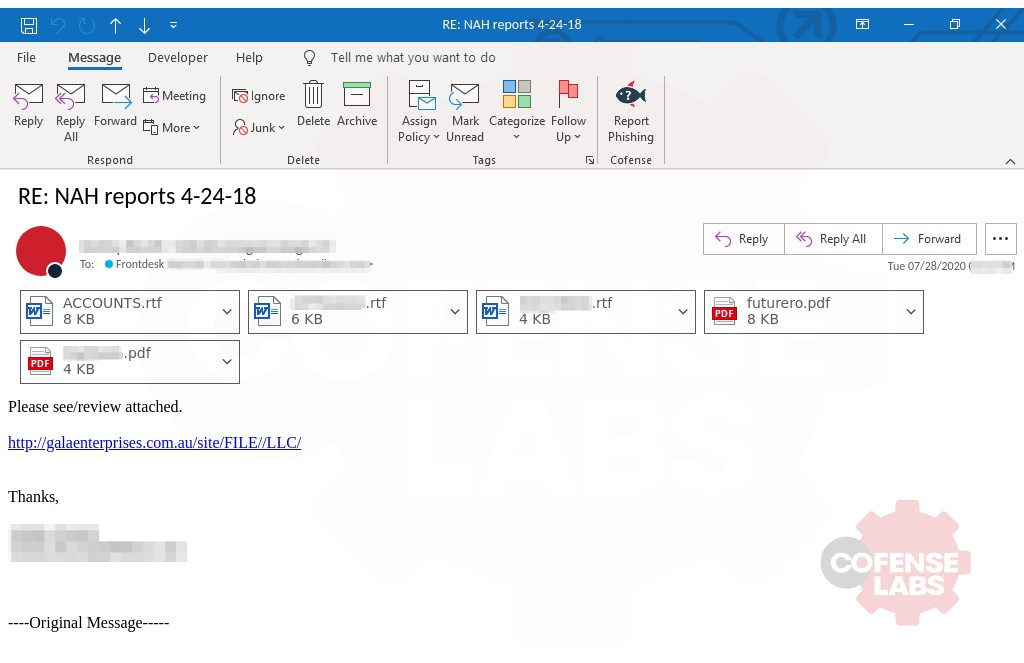

这种新策略增加了Emotet团伙利用被劫持的电子邮件对话的手段,将一个恶意的URL或附件作为一种隐藏措施,包含在现有对话的新电子邮件中(Minerva Labs于2019年3月首次发现)。

Emotet最初是在2014年被发现的一个银行木马,现在已经演变成一个恶意僵尸网络,威胁参与者用它来下载其他恶意家族的软件,包括Trickbot(用于运送Ryuk和Conti勒索软件的已知载体)和QakBot木马。

电子邮件安全公司Cofense 表示:“ Emotet不仅在使用被盗的电子邮件正文,现在还在利用被盗的附件。”

“这使他们的网络钓鱼电子邮件更具真实性。在一个示例中,我们在电子邮件的模板化部分中发现了5个良性附件和一个dropper链接。”

僵尸网络经过五个多月的不作为后,已从 7月17日开始通过其所有服务器群集发送大量的恶意垃圾邮件,这些邮件被伪装成付款报告、发票、就业机会或运输信息 。

自从恢复活力以来,Emotet便开始在受感染的Windows计算机上安装TrickBot木马,之后又转向更严重的恶意传播软件QakBot。

目前,尚无关于QakBot最终有效负载的确切信息,但有报道称它将在最初感染了Emotet的某些系统上部署ProLock勒索软件。

Emotet的附件窃取器模块(James Quinn)

本周最流行的恶意软件

在澳大利亚网络安全中心(ACSC)发出的有关Emotet攻击所造成的危险警告中,该恶意软件被描述为为攻击者“提供了一个立足点,使威胁参与者可以从中进行更多攻击,并经常通过部署勒索软件进一步危害网络安全。”

网络安全和基础架构安全局(CISA)也在今年初针对目标Emotet攻击发出了警告,建议管理员和用户查看其Emotet恶意软件警告以获得指导。

Emotet传播是通过垃圾邮件(含有恶意url和附件的Word或Excel文档被设计成使用宏)在受害者的电脑上下载并安装Emotet木马,随着时间的推移,这些邮件会下载其他恶意软件,并使用受感染的设备发送更多的垃圾邮件。

自从僵尸网络在7月17日恢复运行以来,它开始发送大量的Emotet恶意软件,作为针对全球用户的恶意电子邮件活动的一部分。

如此庞大的活动量使Emotet在互动式恶意软件分析平台Any上的十大恶意软件排行表中名列第一。

*本文出自SCA安全通信联盟,转载请注明出处。(SCA安全通信联盟原创文章对外开白,欢迎加微信MrYe9173751开白)