据外媒报道,日前,FBI 发出了一个安全警报,其警告威胁行为者正在滥用配置错误的 SonarQube 应用以访问并窃取美国政府机构和私人企业的源代码库。

FBI在上个月发出并于本周在其网站上公布的一份警告中指出,至少从2020年4月就已经开始了这种类型的攻击事件。

该警报特别警告SonarQube的所有者。SonarQube是一个基于web的应用,各家公司将其集成到自己的软件构建链中,以便在将代码和应用投入到生产环境之前测试源代码并发现安全缺陷。

SonarQube应用被安装在 web服务器上并连接到源代码托管系统,如 BitBucket、GitHub、GitLab accounts 或 Azure DevOps systems。

但FBI表示,一些公司没有保护这些系统,它们使用的是默认的管理凭证(admin/admin)并在默认配置(端口 9000)上运行。

FBI官员称,威胁者滥用这些错误配置来访问 SonarQube 具体目标并将其转移到连接的源代码库,然后访问和窃取私有、敏感的应用程序。

FBI 的警告触及了一个软件开发人员和安全研究人员很少知道的问题。

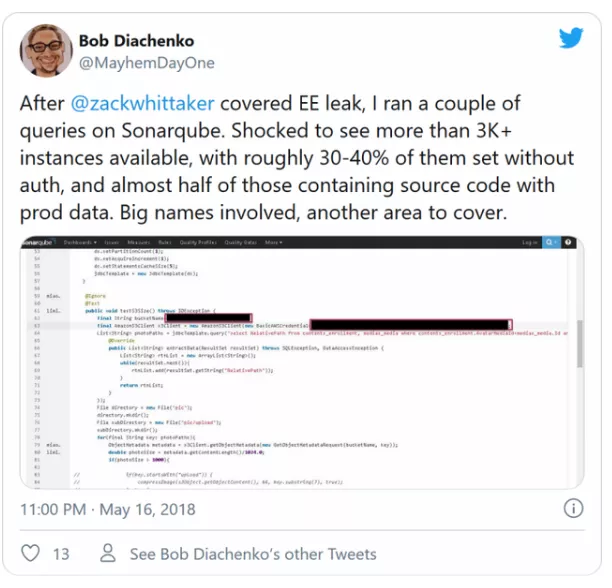

网络安全行业经常就 MongoDB 或 Elasticsearch 数据库在没有密码的情况下暴露在网上的危险发出警告,但 SonarQube 却没有受到影响。然而一些安全研究人员早在 2018 年 5 月就已经就让 SonarQube 应用在网上暴露默认证书的危险发出过警告。

当时,数据泄露猎人 Bob Diachenko 警告称,那个时候在线可用的约 3000 个 SonarQube 实例中有 30% 到 40% 没有启用密码或身份验证机制。

今年,瑞士安全研究员 Till Kottmann 也提出了 SonarQube 实例配置不当的同样问题。据悉,Kottmann 在一年的时间中通过一个公共门户网站收集了数十家科技公司的源代码,其中很多都来自SonarQube应用程序。

为了防止这样的泄露,FBI 的警告列出了公司可以采取的一系列保护措施,首先是改变应用的默认配置和凭证,然后使用防火墙来防止未经授权的用户对应用进行未经授权的访问。(文章来源:E安全)