网络安全研究人员发现特拉维夫5000个WiFi网络中有70%可被攻击。

网络安全研究人员Ido Hoorvitch对以色列第二大城市特拉维夫的5000个WiFi网络样本进行了分析,发现其中70%可被攻破,证明家用网络是非常不安全的,且已被劫持。

首先,研究人员在市中心用WiFi嗅探设备收集了5000个WiFi网络样本用于研究分析。

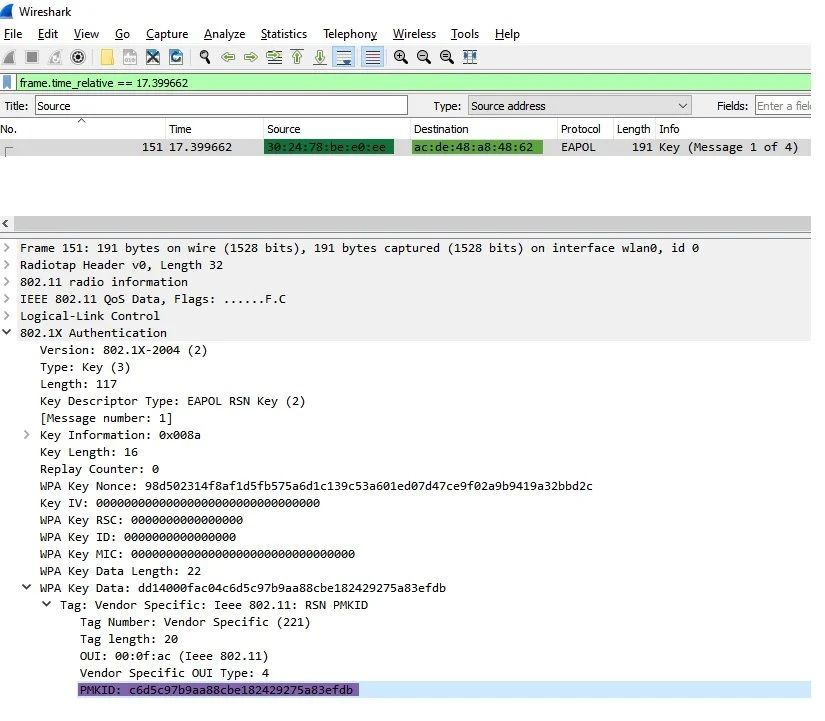

然后,研究人员利用一个漏洞来提取了PMKID哈希,为收集PMKID哈希值,Hoorvitch花50美元购买了一个网络,其作为监控器和包注入工具。

WireShark上记录的PMKID哈希值

PMKID哈希值包含网络的SSID、WiFi 密码、MAC地址、静态整数。

PMKID hash

使用Jens “atom” Steube之前的方法,研究人员可以从收集的PMKID中提取出口令。Atom的技术是无客户端的,使得需要实时获取用户的登录凭证。此外,不仅需要攻击者获取一个帧,还需要清除错误的口令和影响破解过程的帧。

然后,可以判断用户是否将手机号设置为WiFi密码,将手机号设置为WiFi密码在以色列是非常常见的。

破解手机号WiFi密码就等于计算所有以色列手机号码的可能性,以色列手机号是05开头的10位数字,所以除了05外,只有8位数。

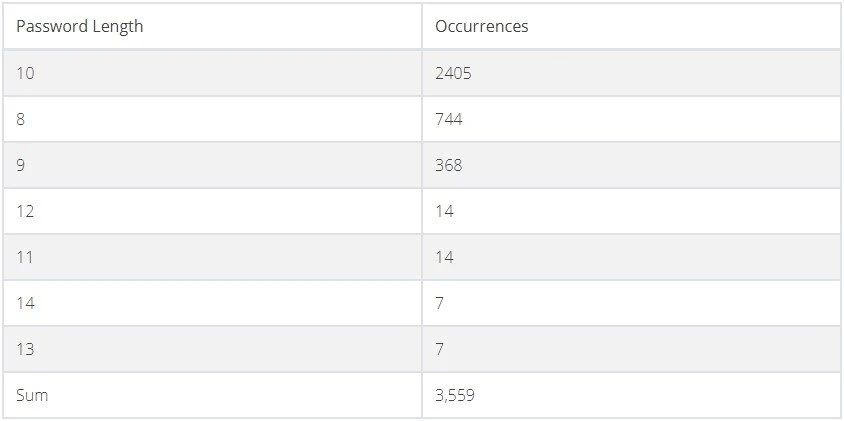

研究人员使用一个标准的笔记本电脑,以平均每个密码9分钟的速度破解了2200个密码。

然后,研究人员使用Rockyou.txt 作为词典发起标准的词典攻击。然后破解了1359个密码,其中大多数只使用了小写字母。

破解的密码数

通过以上两种方式,研究人员成功破解了5000个样本WiFi网络中的大约70%的密码。研究表明大多数并没有为WiFi网络设置强密码。如果WiFi密码被破解,任何人都可以访问家用网络,修改路由器的设置,并可能利用漏洞来攻击连入WiFi网络的个人设备。

因此,研究人员建议用户使用大小写字母、数字和特殊字符组成的不少于10位的强密码。如果路由器开启了WPS或漫游模式,建议用户禁用这两个功能。(文章来源:嘶吼专业版)