威胁行动者泄露梅赛德斯-奔驰平台的源代码

文章来源:奥航智讯 作者:网喵 发布时间:2021-11-03 浏览次数:1387

泄密者称,这些数据包括梅赛德斯-奔驰的“关键基础设施”平台和北京奔驰汽车API系统数据。梅赛德斯-奔驰是德国制造商戴姆勒公司(Daimler AG)旗下的汽车品牌。

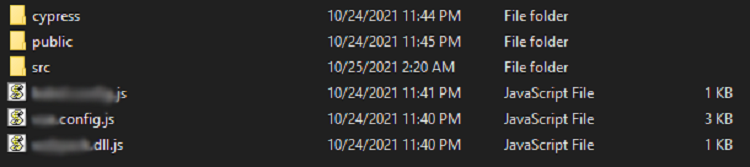

从品牌名称的硬编码链接可以看出,这个泄露的系统数据似乎是梅赛德斯-奔驰团队使用的系统数据。

泄露代码中的注释和输出消息是用中文和英文组成的,这表明泄漏可能涉及这家德国汽车制造商在中国的一个部门。

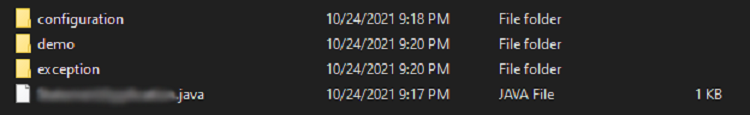

泄漏的第二部分包含用java编写的代码,这些代码似乎仍在开发中,可以从代码类名(如“MyDemoTask”)和注释(如“这里编写计时任务的执行逻辑”)中看出。

未完成的代码还有中文注释。泄密者声称上传的数据属于北京奔驰汽车公司,该公司是中国汽车制造商北汽汽车(BAIC Motor)和戴姆勒公司(Daimler AG)的合资企业。

被泄露文本的样本截图如下:

泄漏的第二部分源代码包括作业序列代码、电子邮件发送任务、一些带有硬编码的串行版本UID值的例外情况和基本功能注释。

我们的研究人员表示,该代码仍在开发中,不太可能被使用。其中一些代码是硬编码的凭证,似乎与戴姆勒公司(Daimler AG)或北汽汽车(BAIC Motor)都没有直接关联。

威胁行为者声称已经从SonarQube服务器获得了信息。泄密者声称通过利用SonarQube零日漏洞获得了源代码。(本文出自SCA安全通信联盟,转载请注明出处。)