近日,微软观察到,今年下半有多起网钓攻击都存在滥用HTML5或JavaScript的合法功能来隐藏行踪,借此躲过Web代理程序和电子邮件闸道的检查。

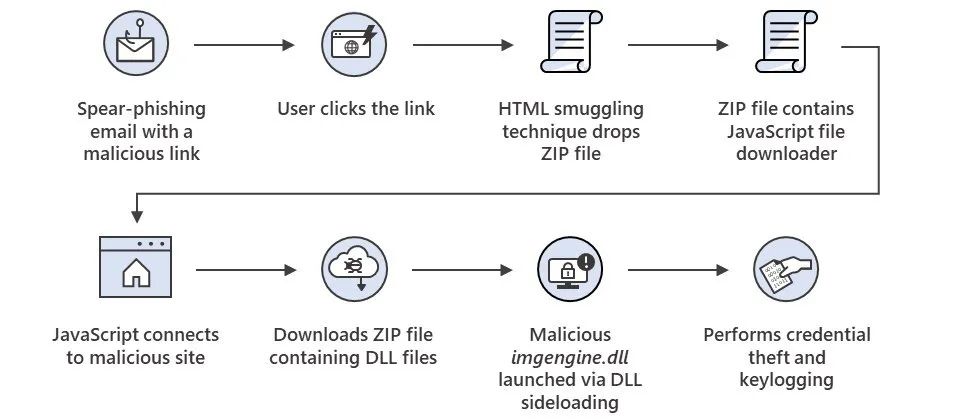

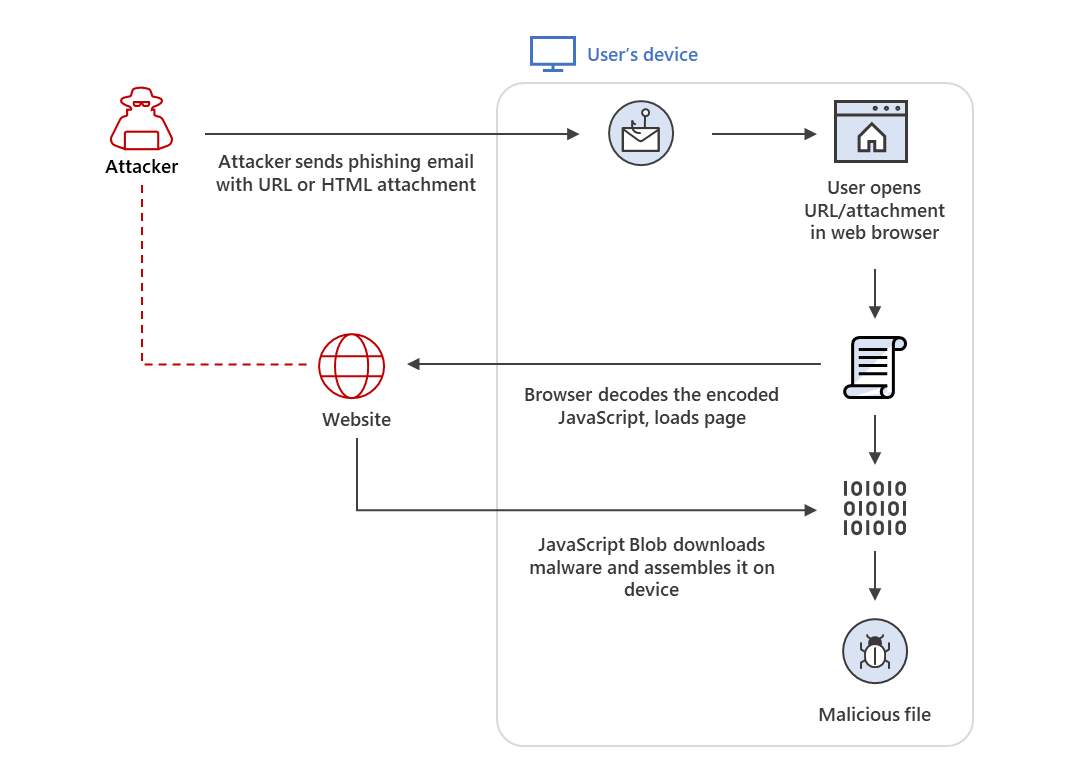

微软警告,越来越多的攻击者,使用HTML(HTML smuggling)这种隐藏手法。HTML是利用HTML5和JavaScript的高度隐藏攻击手法。攻击者制作挟带恶意JavaScript的HTML网页,并传送含有URL或附件的钓鱼信件,诱使用户点选并开启附件。主流浏览器解码JavaScript、载入网页,从网站下载恶意程式,并在用户装置上组合成恶意档案,如银行木马或勒索软体。

这是一种实用的攻击技术,因为大多数企业使用 HTML 和JavaScript 来运行他们的业务应用程序。问题在于,最近 HTML 攻击激增,因为 Trickbot、RAT 和其他恶意软件等银行恶意软件背后的网络犯罪集团正在向国家资助的攻击者学习。

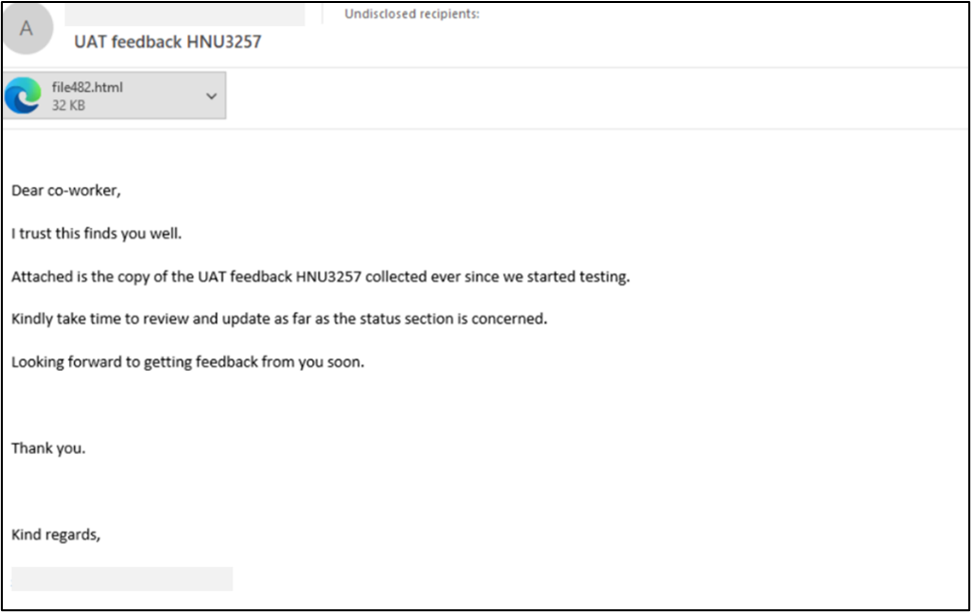

早在今年5月和7月,有两波电子邮件攻击活动均利用了此手法,散布银行木马Mekotio及Ousaban,受害者分布巴西、墨西哥、秘鲁、西班牙和葡萄牙。7月和9月分别有钓鱼信件散布木马AsyncRAT/NJRAT及Trickbot(如下图所示)。此外,微软发现到一个黑客组织正在利用HTML挟带锁定教育及健康产业,先黑入用户电脑再散布Ryuk勒索软体。

HTML挟带手法是使用HTML5或JavaScript的合法功能,并且在网路防火墙后合成恶意档案,而非从外部网域下载恶意执行档,因此能躲过一般的安全产品,像是Web代理程式和电子邮件闸道的检查,因这些产品只根据特征和规则检查可疑附件(如EXE、ZIP和DOCX)或流量,使其成为高度隐匿的攻击手法。

微软建议启动端点安全规则,包括防止JavaScript、VBScript及未受信任的执行档。此外,使用能扫瞄恶意连结、恶意附档的电子邮件安全产品、防火墙及代理伺服器,避免任意连结外部网站及下载档案,可以防堵这类攻击手法。

不过HTML挟带攻击仍然需要使用者主动点击URL或邮件附档。因此要防止这类攻击,最根本方法是用户提高警觉,不要随意开启陌生或不受信赖来源的电子邮件。(文章来源:E安全)